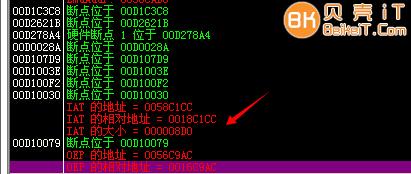

很多情况下碰到这样的就不知道怎么处理了。是要在程序里补偷切的代码还是修复?我查看记录是记录是这样的

IAT 的地址 = 0058C1CC

IAT 的相对地址 = 0018C1CC

IAT 的大小 = 000008D0

OEP 的地址 = 0056C9AC

OEP 的相对地址 = 0016C9AC

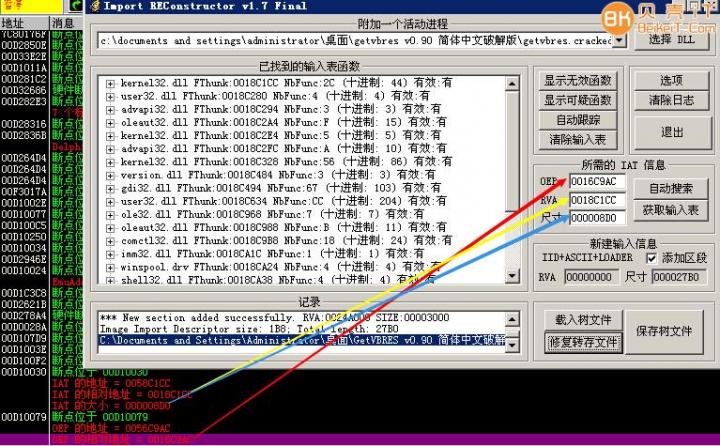

解决方法

运行ImportREC,附加脱壳的进程,把od窗口记录里面的 “OEP 的相对地址” 0016C9AC数据填写到oep,

“IAT 的大小”的数据000008D0填写到“ImportREC的大小/尺寸”,

“IAT 的相对地址”的数据0018C1CC填写到RVA,点击获取输入表->修复转存文件->选择dump的文件

谢谢赞赏

(微信扫一扫或长按识别)

iT猫itcat.cn

iT猫itcat.cn